首先安装好annocanda 和pycharm,这个网上教程很多,图省事的话也可以去淘宝花几块钱远程一下。不过还是建议动手实操,刚开始弄的话,理解深一些,后面有什么问题也知道去哪里找。

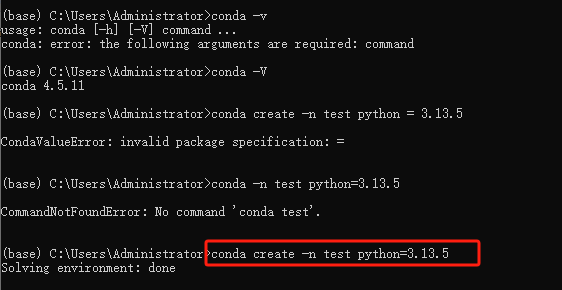

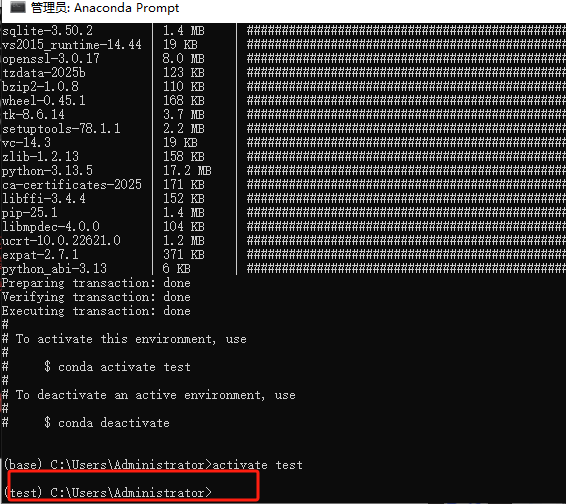

创建一个自建的虚拟环境

命令conda create -n envname python=version2.7

我这里 annocanda navigator也一直转,打不开,所以还是直接用annocanda prompt

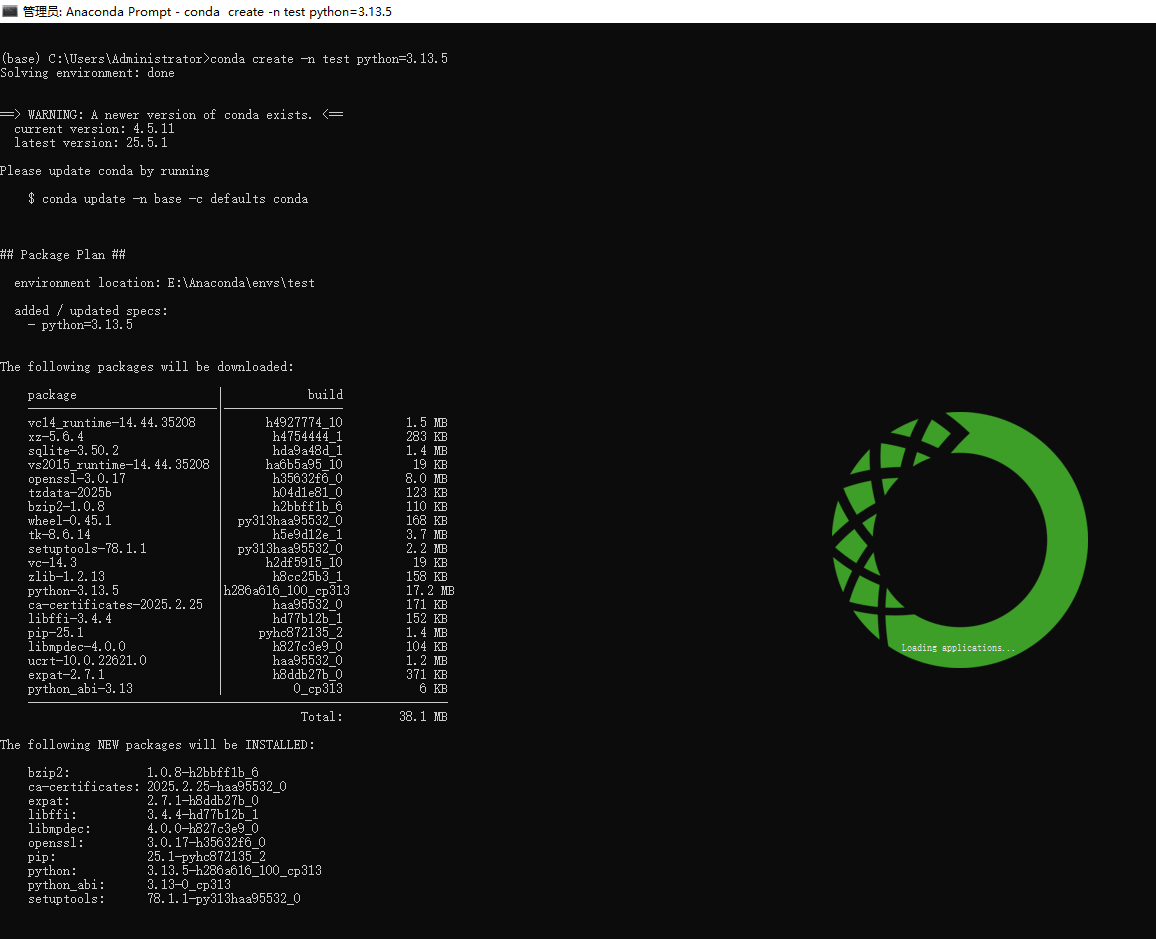

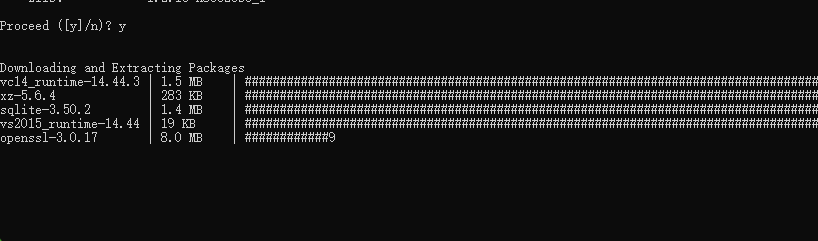

确认安装,然后等

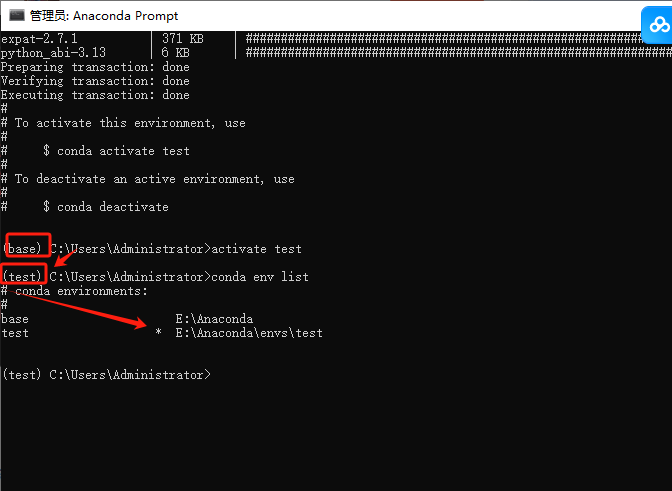

激活,或则说从base或其它环境,切换到刚才创建的env

在这个环境下,使用conda命令安装包或者其它操作

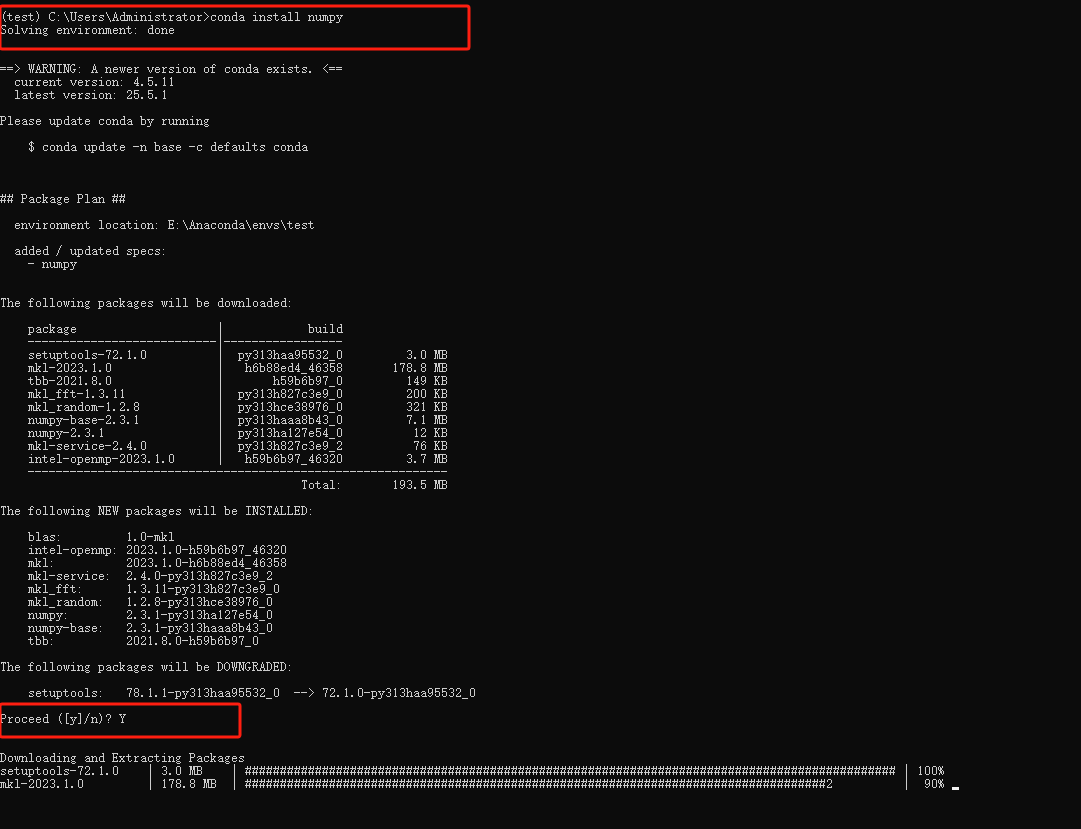

安装numpy

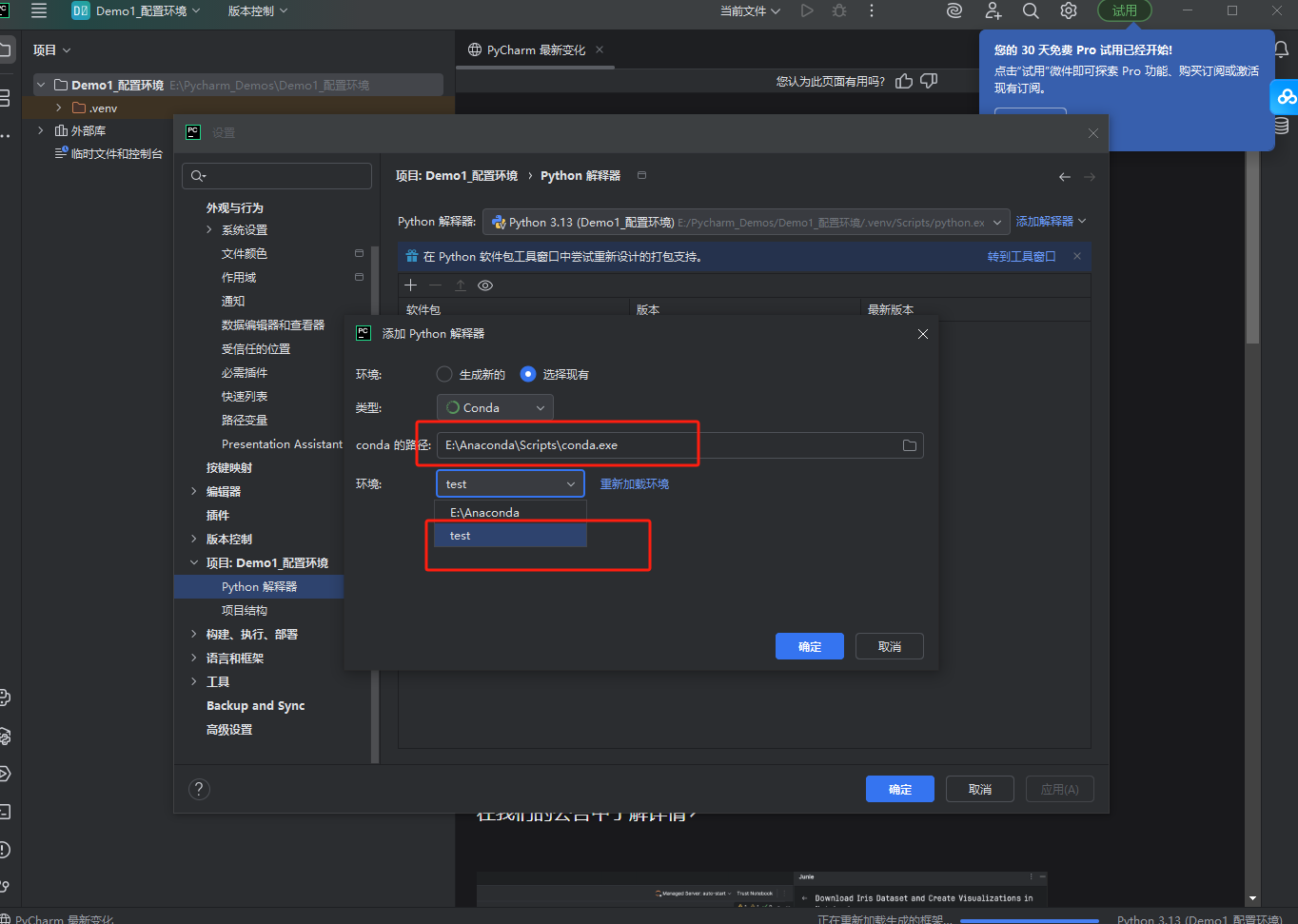

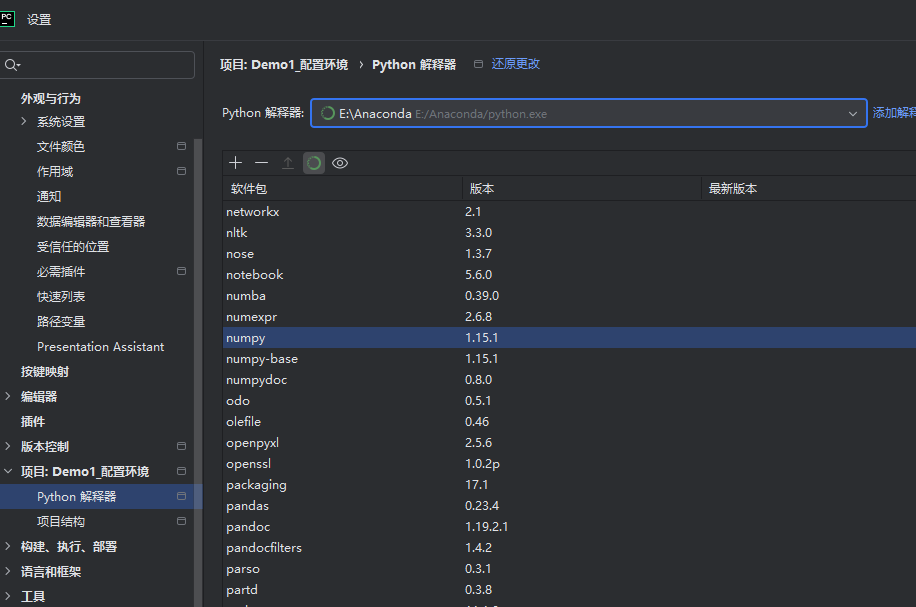

打开pycharm 新建项目 设置-配置环境-python解释器 选择现有-conda.exe 刷新环境 ,就会找到刚才配置的test环境

应用,并找到刚才安装的numpy

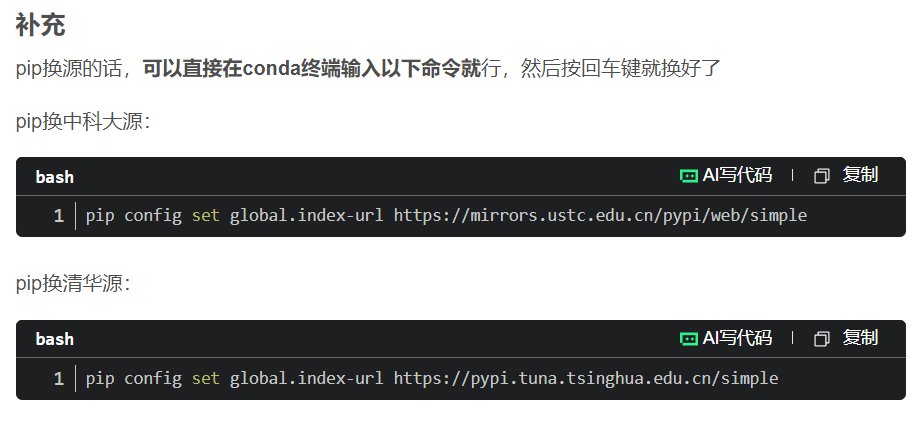

切换源(我就直接复制粘贴了)